Compréhension des protocoles VPN : Comment ils impactent votre sécurité en ligne et votre vitesse

Les protocoles VPN sont la base de fonctionnement de votre connexion VPN, influençant à la fois la vitesse et la sécurité. Comprendre ces protocoles vous aide à choisir le meilleur service VPN pour vos besoins.

Quels sont les protocoles VPN ?

Les protocoles VPN sont des ensembles de règles qui déterminent comment les données sont transmises entre votre appareil et le serveur VPN. Ces protocoles ont un impact sur la sécurité, la vitesse et la fiabilité de votre connexion VPN. Choisir le bon protocole est crucial pour optimiser votre expérience en ligne.

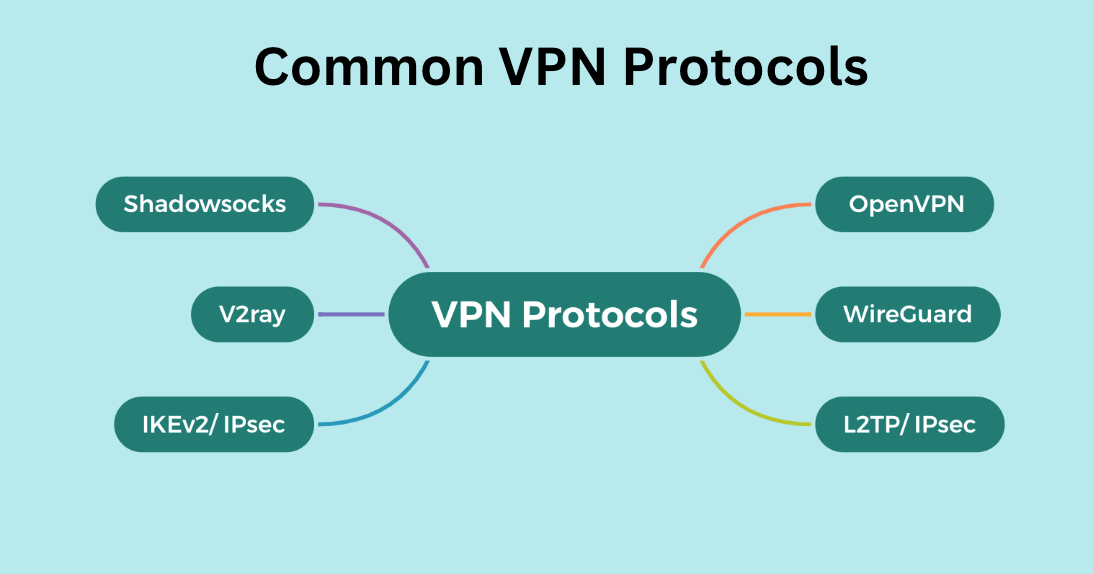

Protocoles VPN courants et leurs caractéristiques

OpenVPN

Aperçu et histoire : OpenVPN est un protocole open-source connu pour sa sécurité renforcée et sa flexibilité. Il crée des connexions sécurisées de point à point ou de site à site.

Fonctionnalités de sécurité : Utilise SSL/TLS pour le chiffrement, prend en charge diverses méthodes d'authentification, et propose des fonctionnalités telles que le Secret Forward Secrecy (PFS) et le chiffrement AES-256 (Wikipedia).

Caractéristiques de performance : Fiable et polyvalent, prend en charge à la fois les protocoles TCP (plus sécurisé) et UDP (plus rapide).

Cas d'utilisation courants : Transmission sécurisée des données, accès à distance et configuration de réseaux privés.

WireGuard

Aperçu et développements récents : Un protocole moderne et open source conçu pour être plus simple et plus rapide que les protocoles traditionnels comme OpenVPN.

Fonctionnalités de sécurité : Utilise une cryptographie de pointe pour une sécurité renforcée.

Caractéristiques de performance : Léger, efficace et actuellement le protocole VPN le plus rapide disponible.

Cas d'utilisation courants: Idéal pour les applications sensibles à la vitesse et nécessitant une sécurité élevée.

L2TP/IPsec

Vue d'ensemble et historique : Combine le protocole de tunnelisation de couche 2 (L2TP) avec IPsec pour une sécurité renforcée.

Fonctionnalités de sécurité : Fournit une sécurité décente mais moins sécurisée que les nouveaux protocoles en raison de certaines vulnérabilités.

Caractéristiques de performance : Offre une vitesse modérée, adaptée à une utilisation générale.

Cas d'utilisation courants : Utilisé pour un accès distant sécurisé mais en train d'être remplacé par des alternatives plus sécurisées.

IKEv2/IPsec

Vue d'ensemble et histoire : Connu pour sa rapidité et sa stabilité, notamment sur les appareils mobiles.

Fonctionnalités de sécurité : Cryptage fort et prise en charge des normes de sécurité modernes.

Caractéristiques de performance : Rapide et stable, particulièrement efficace sur les réseaux mobiles.

Cas d'utilisation courants : VPN mobiles, accès distant sécurisé.

V2ray

Aperçu et histoire : Conçu pour contourner la censure sur Internet, offrant plusieurs protocoles de transport et des fonctionnalités avancées.

Fonctionnalités de sécurité : Fournit des mesures de sécurité robustes pour éviter la détection.

Caractéristiques de performance : Transmission de données efficace, adaptée pour surmonter une censure stricte.

Cas d'utilisation courants : Utilisé pour la communication sécurisée dans les régions fortement restreintes.

Shadowsocks

Vue d'ensemble et histoire : Un protocole de proxy sécurisé conçu pour contourner la censure sur Internet.

Fonctionnalités de sécurité : Déguise le trafic pour éviter la détection et le blocage.

Caractéristiques de performance : Fournit un moyen fiable d'accéder au contenu restreint.

Cas d'utilisation courants : Idéal pour une utilisation dans les régions soumises à une forte censure d'Internet.

Comparaison des protocoles VPN

Voici un tableau de comparaison facile à comprendre des différents protocoles VPN :

| Protocole | Sécurité | Vitesse | Meilleures utilisations |

|---|---|---|---|

| OpenVPN | Élevé (SSL/TLS, AES-256) | Modérer | Transmission de données sécurisée, accès à distance |

| WireGuard | Élevé (Cryptographie moderne) | Rapide | Sensible à la vitesse, haute sécurité |

| L2TP/IPsec | Modérer (chiffrement IPsec) | Modérer | Utilisation générale, anciens appareils |

| IKEv2/IPsec | Élevé (normes modernes) | Rapide | VPN mobiles, accès distant sécurisé |

| V2ray | Élevé (Multiples protocoles) | Efficace | Contournement de la censure, communication sécurisée |

| Shadowsocks | Modérer (technologie de déguisement) | Modérer | Contournement de la censure sur Internet |

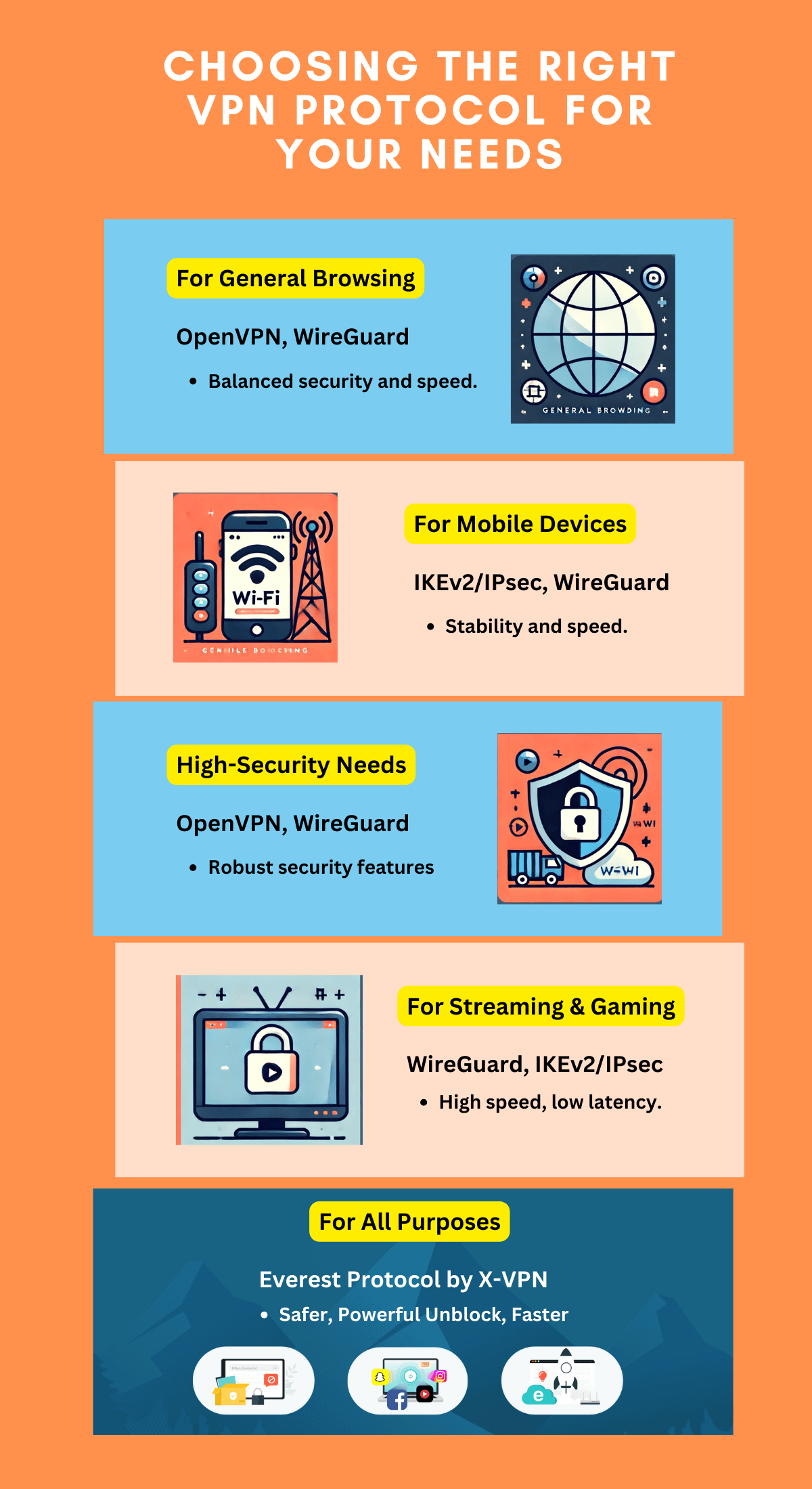

Choisir le bon protocole VPN pour vos besoins

Pour la navigation générale

- Protocoles recommandés : OpenVPN, WireGuard

- Pourquoi : Ces protocoles offrent un bon équilibre entre sécurité et vitesse.

Pour le streaming et le jeu.

- Protocoles recommandés : WireGuard, IKEv2/IPsec

- Pourquoi : Ils offrent une vitesse élevée et une faible latence, essentielles pour une expérience fluide.

Pour les besoins de haute sécurité

- Protocoles recommandés : OpenVPN, WireGuard

- Pourquoi : Ces protocoles offrent des fonctionnalités de sécurité robustes, garantissant que vos données restent protégées. Pour plus d'informations sur les fonctionnalités de sécurité, consultez notre article sur VPN Security Explained: Kill Switch, Split Tunneling, More.

Pour les appareils mobiles

- Protocoles recommandés : IKEv2/IPsec, WireGuard

- Pourquoi : Ils offrent stabilité et rapidité sur les réseaux mobiles, ce qui les rend idéaux pour les utilisateurs mobiles.

Everest: Un protocole VPN exceptionnel

Vue d'ensemble : Le protocole Everest est un protocole VPN privé développé pour combiner des capacités de sécurité avancées et anti-blocage, garantissant une connexion Internet rapide, stable et sécurisée.

Fonctionnalités de sécurité : Utilise le cryptage AES-256, prend en charge plusieurs protocoles de transmission (UDP, TCP, HTTP, TLS) et inclut des technologies d'obscurcissement et de déguisement pour contourner la censure et renforcer la confidentialité.

Caractéristiques de performance : Léger et efficace, conçu pour offrir des performances optimales avec un faible surcoût.

Disponibilité: Intégré dans nos services, offrant aux utilisateurs une expérience VPN unique et robuste.

Pour plus de détails, visitez notre page du Protocole Everest.

Comment changer les protocoles VPN sur votre service VPN ?

- Guide étape par étape : Étapes simples pour changer de protocoles au sein d'une application VPN.

- Résolution des problèmes : Conseils pour résoudre les problèmes courants.

- Importance: Gardez votre application VPN à jour pour garantir sécurité et performance.

Conclusion

- Récapitulatif : L'importance de choisir le bon protocole VPN.

- Encouragement: Testez différents protocoles pour trouver le meilleur ajustement.

- Promotion : Mentionnez notre service VPN et les avantages d'utiliser le protocole Everest.

- Pensées finales : Améliorer la sécurité et les performances en ligne avec le bon protocole VPN.

Pour une compréhension plus approfondie des VPN, consultez notre page Qu'est-ce qu'un VPN. Pour commencer, téléchargez notre VPN gratuit ou consultez nos plans VPN premium.

Suivez-nous sur les réseaux sociaux

Articles récents

Comment utiliser les VPN pour une gestion sécurisée des médias sociaux ?

Jul 29, 2024 | 9 minutes à lireComment configurer un VPN sur Windows 10/11 ?

Aug 14, 2024 | 7 minutes à lireComment utiliser l'application Signal en Russie : Résoudre l'interdiction de Signal

Aug 12, 2024 | 4 minutes à lire30 Meilleures Alternatives à FMovies en 2024 (Toujours Fonctionnelles)

Aug 12, 2024 | 14 minutes à lireAccédez à tout, n'importe où de manière anonyme avec X-VPN.

24/7 support par chat en direct individuel

Protection ultime pour 5 appareils

Accès à tous les contenus mondiaux

8000+ serveurs dans 225 emplacements

GARANTIE DE REMBOURSEMENT DE 30 JOURS