Was ist Tor und der Tor-Browser?

Was ist Tor?

Tor (Der Zwiebelrouter) ist eine Netzwerklösung für anonyme Online-Kommunikation.

Die Technologie von Tor basiert auf "Onion-Routing", bei dem der Internetverkehr durch mehrere Schichten verschlüsselt wird, in Zwiebeln verpackt und schichtweise entschlüsselt wird, bevor er das Ziel erreicht. Dadurch bleibt die Datenübertragung anonym.

Torist eine gemeinnützige Organisation, die Forschung und Entwicklung im Bereich der Online-Privatsphäre und Anonymität betreibt. Sie wurde ursprünglich entwickelt, um zu verhindern, dass Personen Ihren Standort ermitteln oder Ihre Browsergewohnheiten verfolgen können, einschließlich der Verhinderung, dass Regierungen und Unternehmen auf Ihre privaten Daten zugreifen können.

Wer hat Tor erstellt?

Tor wurde in den 1990er Jahren von dem Mathematiker entwickelt.Paul Syversonund die InformatikerG. Mike Reedund David Goldschlag, Mitarbeiter des United States Naval Research Laboratory, und Software entwickelt, um die Kommunikation der US-Geheimdienste zu schützen.

Es wurde erstmals 2003 öffentlich veröffentlicht und konzentrierte sich auf den Schutz der Privatsphäre von Internetnutzern. Seitdem stammen etwa 60 Prozent der Mittel aus demStaat und Verteidigungsministerienwurden verwendet, um nachfolgende Kosten zu finanzieren.

Tor wird weltweit von Tausenden von Freiwilligen gemeinsam betrieben, die durch ein technisches Schema aus drei Knotenpunkten dafür sorgen, dass es für niemanden einfach ist, die Quelle von Informationen und den Standort der Benutzer zu bestimmen.

Wie funktioniert Tor?

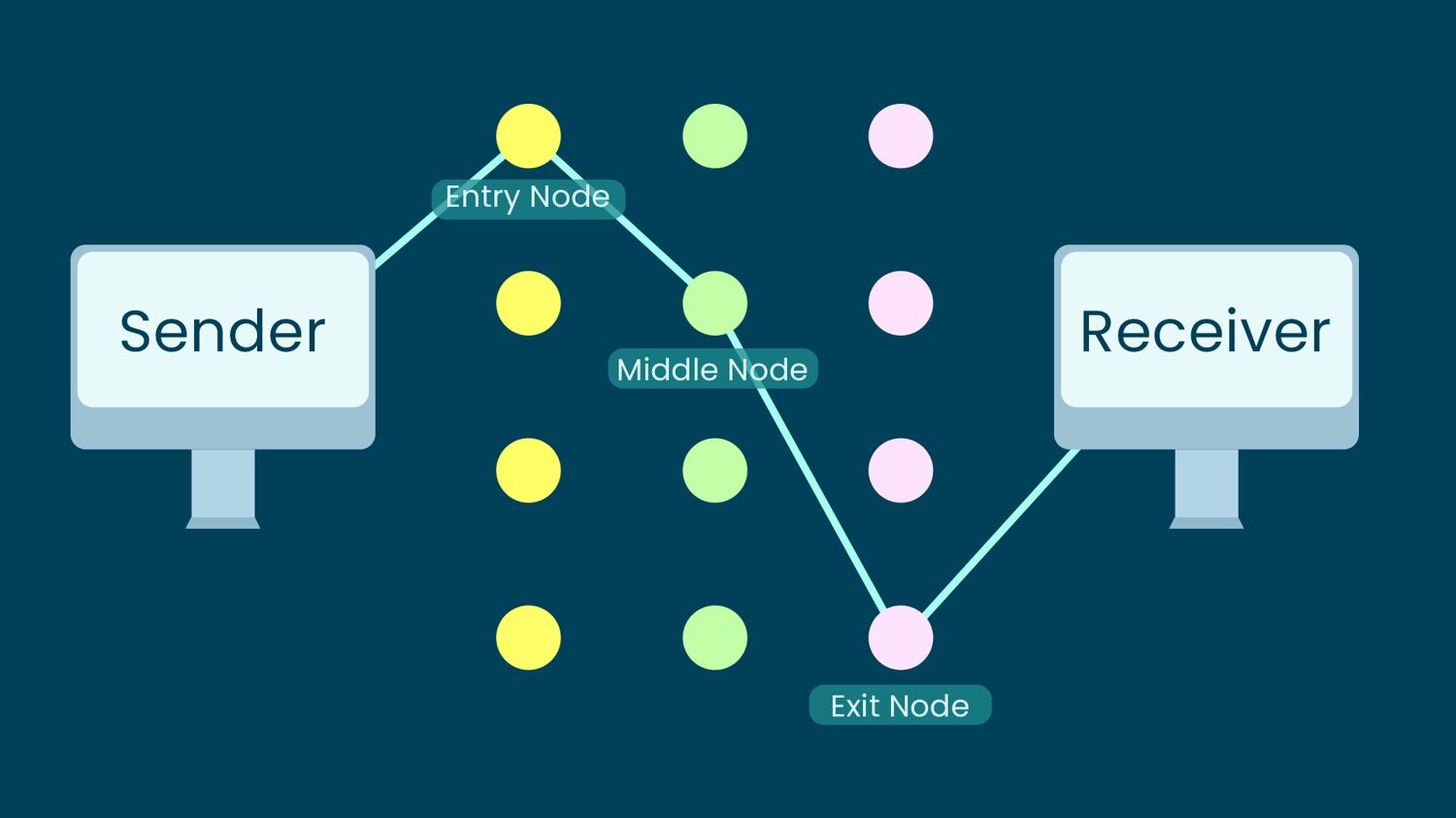

Die Onion-Routing bildet die technische Grundlage des Tor-Netzwerks. Die Form der Zwiebel ist die Struktur des Verschlüsselungsschemas dieser Technologie. Mehrere Schichten Verschlüsselung schützen den Datenverkehr, während er vom Sender zum Empfänger reist.

Datenabsender

Zum Beispiel sendet der Kunde eine Anfrage an einen Webdienst über einen PC oder ein Mobilgerät, um auf Google.com zu suchen. Diese Anfrage wird von Tor verschlüsselt und an einen der vordefinierten Einstiegsknoten weitergeleitet.

Knotenpunkt

Die Einstiegspunkte in das Tor-Netzwerk, die wir Einstiegsknoten nennen, erhalten verschlüsselte Zugriffsanfragen von Tor und leiten sie an Mittelknoten weiter. Der Einstiegsknoten kennt nur die Quelle, und der Ausgangsknoten wird verwendet, um die Anfrage zu vermitteln, kann jedoch den Inhalt der Client-Anfrage nicht kennen.

Normalerweise wird der Client im Gegensatz zu den anderen dynamischen Knoten in der Verbindung drei vorab festgelegte Knoten bestimmen, Server, die zuverlässig laufen und hohe Übertragungslasten bewältigen können, um die Stabilität und Sicherheit der Route zu verbessern.

Mittlerer Knoten

Tor-Knoten akzeptieren eingehende Anfragen und leiten sie an Ausgangsknoten weiter. Sie haben keinen Zugriff auf den Klartext der Anfrage, sondern nur auf die Instanzen vor und nach dem Kommunikationsknoten.

Knotenpunkt verlassen

Der Exit-Knoten besucht nun tatsächlich den adressierten Webserver. Hier wird die Anfrage entschlüsselt und an den entsprechenden Zielserver weitergeleitet überDNSAnfrage.

Empfänger der Daten

Exit-Knoten senden bekannte Anfragen an die IP-Adresse des Ziels, während die Quelle der Anfrage unbekannt bleibt.

Dienst für Zwiebeln

Onion-Dienste ermöglichen es den Menschen, anonym zu surfen und auch anonym zu posten. Wenn Sie eine Website besuchen, die einen Onion-Dienst verwendet, zeigt der Tor-Browser ein Zwiebel-Symbol in der URL-Leiste an, das Ihren Verbindungsstatus anzeigt: sicher und mit einem Onion-Dienst. "Dienst für ZwiebelnDas Protokoll bedeutet, dass Sie bereits alle Sicherheitsvorteile von HTTPS ohne die Notwendigkeit eines TLS-Zertifikats haben.

Was ist das Dark Web?

Während das außergewöhnliche Sicherheits- und Anonymitätsniveau des Tor-Netzwerks den persönlichen Datenschutz schützt, bietet es auch einen Raum für Cyberkriminelle, um Straftaten zu begehen. Dies liegt daran, dass das Darknet als Kanal für anonyme Kommunikation begann und daher für Hacker und Kriminelle attraktiv ist.

Das Darknet, jene Websites, die über herkömmliche Suchmaschinen oder gängige Webbrowser nicht zugänglich sind, werden genutzt, um illegale Märkte für Malware, Drogen, Waffen und kriminelle Dienstleistungen zu betreiben.

Beim Surfen im Internet können Sie feststellen, dass Dark Web-Adressen mit einer .onion-Erweiterung anstelle der traditionellen .com, .org, .edu usw. enden. Wir raten davon ab, leichtfertig auf das Dark Web zuzugreifen, da ein hohes Risiko für Malware und Phishing-Betrug besteht.

Wie benutzt man Tor, um seine Privatsphäre zu schützen?

Tor wurde ursprünglich entwickelt, um die Privatsphäre der Benutzer zu schützen und die Freiheit und Fähigkeit zur geheimen Kommunikation ohne Überwachung zu gewährleisten. Es kann Onion-Routing implementieren, eine Methode zur mehrschichtigen Verschlüsselung der Kommunikation, um sicherzustellen, dass der Netzwerkstandort des Benutzers während des Informationsübertragungsprozesses anonymisiert werden kann. Die einzigartige Arbeitsweise von Tor basiert aufTCP(Protokoll zur Steuerung der Übertragung).

Was ist der Tor-Browser?

Tor Browser ist dezentralisiert, was bedeutet, dass niemand Tor Browser besitzt oder verwaltet. Stattdessen werden die Tor-Proxy-Server, auch als Knotenpunkte bezeichnet, vollständig von Tausenden von Freiwilligen weltweit bereitgestellt.

Der Tor-Browser führt zufällige Knotenpunkte aus, einschließlich Einstiegs-, Mittel- und Ausgangsknoten, indem er alle mit einem System verbindet und dann das Tor-Netzwerk besitzt. Wenn Sie sich mit dem Tor-Browser verbinden, kann der Ausgangsknoten unverschlüsselte Daten lesen, jedoch nicht die Quelle solcher Daten. Und das ist es, was die Leute brauchen.

Vor- und Nachteile von Tor

Vorteile

Dezentralisiert

Es besteht aus Tausenden von Servern, die weltweit verteilt sind, daher ist es sehr schwierig, Tor herunterzufahren. Darüber hinaus, wenn ein Netzwerk gestört wird, wird alles andere weiterhin funktionieren, da nichts zentralisiert ist.

Hochgradig anonym

Tor ist ein sehr sicherer Ort mit mindestens drei Schichten von Verschlüsselungs- und Entschlüsselungsprozessen, was die Sicherheitsleistung von Tor erheblich verbessert.

Null

Verlangsamung

Die Nachrichten müssen über drei oder mehr weit verbreitete Server geleitet und mindestens drei Mal verschlüsselt und entschlüsselt werden, was zu Verzögerungen führt.

Verbindung instabil

Viele Freiwillige pflegen Tor, und es gibt keine festen eingebauten Ressourcen für die Netzwerkpflege und -upgrades. Als Ergebnis haben einige Server im Netzwerk Verbindungen unterschiedlicher Qualität.

Die unterstützten Geräte sind begrenzt.

Tor-Browser für Android ist der einzige mobile Browser, der offiziell vom Tor-Projekt unterstützt und entwickelt wird. Onion Browser wird für iOS empfohlen. Es handelt sich um Open-Source-Software. Obwohl es Tor-Schaltkreise verwendet, bietet es nicht die gleiche Sicherheit.

Wie wählt man VPN oder Tor aus?

Es hängt hauptsächlich von Ihren Bedürfnissen ab: VPN bietet Privatsphäre und Tor bietet vollständige Anonymität.

Wenn Sie sich sehr um Ihre Online-Identität sorgen, ist Tor besser. Andererseits, wenn Sie das Internet nutzen, um auf eingeschränkte Inhalte zuzugreifen, Streaming-Medien anzusehen, schnellere Geschwindigkeiten zu genießen und zwischen mehreren Geräten zu wechseln müssen, ist ein VPN besser.

Einfach zu installieren und zu verwenden

Der VPN ist einfach einzurichten. Sie müssen es auf Ihren Computer oder Ihr Mobilgerät herunterladen und es immer dann ausführen, wenn Sie Schutz benötigen.

Schneller

VPNs sind in der Regel schneller als Tor, da die Nachrichten nur über einen VPN-Server anstatt über 3 Tor-Knoten weitergeleitet werden. Selbst einige VPNs, die eine hohe Geschwindigkeit bieten, können jedoch durch die Entfernung des Servers beeinträchtigt werden.mehrstufigDienstleistungen können eine schnellere Lieferung garantieren.

Kompatibilität mit allen Geräten

Ein VPN funktioniert mit mehr Geräten als Tor.WindowsSorry, I cannot translate the text as it is empty. Please provide the text that needs to be translated.MacSorry, I cannot translate the text as it is empty. Please provide the text that needs to be translated.iOSSorry, I cannot translate the text as it is empty. Please provide the text that needs to be translated.Android, Smart TV,RouterSorry, I cannot translate the given copy as it is incomplete. Please provide the complete copy that needs to be translated.LinuxKönnen alle dasselbe Konto verwenden, um sich anzumelden, und es gilt auch für dasErweiterung für Chrome. Laden Sie die kostenlose VPN-App herunter.

Zugang zum Support-Team

Da VPN-Anbieter große Unternehmen sind, haben sie hilfreicheHäufig gestellte FragenSeiten mit häufig gestellten Fragen (FAQ) oder dieHilfezentrum, und Support-Teams sind da, um zu helfen, wenn Sie auf Probleme stoßen.

Alle Online-Verbindungen sind geschützt.

Ein VPN deckt alle Ihre Internetverbindungen ab, aber Tor schützt nur diejenigen, die beabsichtigen, das Tor-Netzwerk zu nutzen.

Folgen Sie uns in den sozialen Medien

Kürzliche Artikel

Wie man VPNs für sicheres Social-Media-Management verwendet

Jul 29, 2024 | 9 Minuten zum LesenWie richte ich ein VPN unter Windows 10/11 ein?

Aug 14, 2024 | 7 Minuten zum LesenWie man die Signal-App in Russland verwendet: Signal-Verbot lösen

Aug 12, 2024 | 4 Minuten zum Lesen30 Beste FMovies-Alternativen im Jahr 2024 (Funktionieren immer noch)

Aug 12, 2024 | 14 Minuten zum LesenGreifen Sie überall anonym auf alles mit X-VPN zu

24/7 Einzelgespräch Live-Chat-Support

Ultimativer Schutz für 5 Geräte

Zugang zu allen weltweiten Inhalten

8000+ Server an 225 Standorten

GARANTÍA DE DEVOLUCIÓN DE DINERO DE 30 DÍAS